В каких типах файлов содержаться вирусы

Один из явных признаков, помогающих отличить опытного пользователя от начинающего, это их отношение к расширениям файлов. Первые с одного взгляда могут сказать, какой файл является картинкой, какой программой, а какой вообще лучше не открывать без предварительной проверки антивирусом. Вторые обычно просто не понимают о чем идет речь и как эти самые расширения файлов выглядят. Именно для них в этой статье мы хотим осветить тот необходимый минимум, который понадобится им для безопасной работы на компьютере под управлением Windows.

Что такое расширения?

Как говорит нам Wikipedia, и у нас нет совершенно никаких оснований спорить с ней в этом вопросе, расширение файла — это последовательность символов, добавляемых к имени файла и предназначенных для идентификации типа (формата) файла. Это один из распространённых способов, с помощью которых пользователь или программное обеспечение компьютера может определить тип данных, хранящихся в файле.

Как их увидеть?

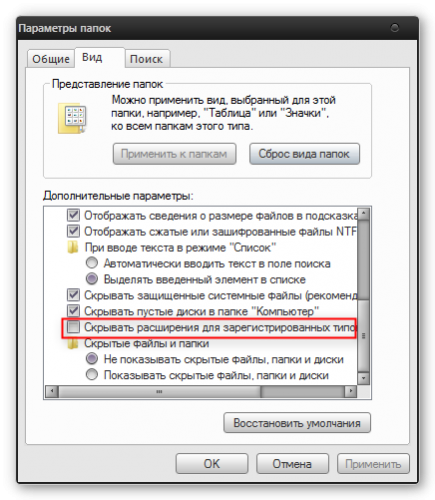

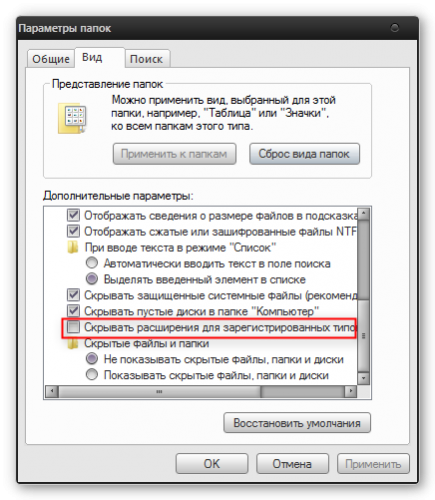

По умолчанию отображение файлов в Windows отключено. Мне не совсем понятна логика разработчиков, кроме как оградить неокрепшие умы пользователей от лишних (с их точки зрения) знаний. Взамен получаем широчайшую дыру в безопасности и юзеров, которые ориентируются только на названия файлов и кликают на все подряд.

Для того, чтобы включить отображение расширений файлов, откройте Панель управления, найдите там иконку Параметры папок. В появившемся окошке на вкладке Вид снимите галку с опции Скрывать расширения для зарегистрированных типов файлов.

Не получается? Попросите своего продвинутого компьютерного товарища.

Каких расширений файлов следует опасаться?

Теоретически, исправная антивирусная программа со свежими базами может в значительной мере обезопасить вашу работу. Но любой, даже самый совершенный антивирус может ошибиться или не успеть внести заразу в свои фильтры. Поэтому дополнительным фактором защиты лучше включать свою голову вооруженную необходимыми знаниями.

Если вы получили файл из подозрительного источника, например по почте от незнакомого человека, то необходимо обратить внимание на его расширение и, если оно входит в предложенный нами список, то лучше его не открывать, а отослать на проверку в VirusTotal.

Программы

- .EXE — исполнимый программный файл. Большинство программ в Windows имеют именно такое расширение.

- .PIF — это специальный файл, содержащий информацию для DOS-программ. Несмотря на то, что не содержат исполнимого кода, могут быть потенциально опасны.

- .APPLICATION — установщик приложения, использующий технологию ClickOnce от Microsoft.

- .GADGET — гаджет для отображения на рабочем столе в Windows Vista и 7.

- .MSI — запускает процесс установки программы на вашем компьютере.

- .MSP — установка обновлений для уже установленных программ.

- .COM — программы для MS-DOS.

- .SCR — файл скринсейвера.

- .HTA — веб-приложение. В отличие от html приложений исполняемых в вашем браузере, могут быть опасны.

- .CPL — файл Панели управления. Все элементы в панели управления имеют это расширение.

- .MSC — файл консоли управления Microsoft. Такие приложения, как редактор групповых политик и инструмент управления дисками имеют расширение .MSC.

- .JAR — исполнимый код для среды Java.

Скрипты

- .BAT — пакетный файл, содержащий последовательность команд для вашего компьютера. Изначально использовался в MS-DOS.

- .CMD — пакетный файл наподобие .BAT, но это расширение файла было введено в Windows NT

- .VB, .VBS, .VBE — файл VBScript. Будет при запуске выполнять свой VBScript код.

- .JS, .JSE — файл JavaScript. При использовании на веб-страницах является относительно безопасными, если работать в веб-браузере. Тем не менее, Windows может открывать эти файлы вне браузера и это несет угрозу.

- .WS, .WSF, .WSC, .WSH — файлы Windows Script.

- .PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 — командный сценарий для Windows PowerShell.

- .MSH, .MSH1, .MSH2, .MSHXML, .MSH1XML, .MSH2XML — командный сценарий для Monad. Monad позже был переименован в PowerShell.

Ярлыки

- .SCF — командный файл Windows Explorer. Может содержать потенциально опасные команды.

- .LNK — ссылка для запуска программы. Может содержать атрибуты командной строки, которые делают опасные вещи, такие как удаление файлов без спроса.

- .INF — текстовый файл, используемый для автоматического запуска с подключаемых носителей. Часто используется для заражения с флешек или дисков.

Остальные

- .REG — файл реестра Windows. Эти файлы содержат список записей реестра, которые будут добавлены или удалены, если вы запустите их. Опасность заключается в том, что вы можете удалить важные сведения из реестра, внести в него нежелательные или вредоносные данные.

Офисные макросы

- .DOC, .XLS, .PPT — документы Microsoft Word, Excel, PowerPoint. Они могут содержать вредоносный программный код макроса.

- .DOCM, .DOTM, .XLSM, .XLTM, .XLAM, .PPTM, .POTM, .PPAM, .PPSM, .SLDM — новые расширения офисных файлов, введенные в Office 2007. «M» в конце расширение указывает, что документ содержит макросы. Например, .DOCX файл не содержит макросов, в то время как файл .DOCM может содержать макросы.

И это все мне надо запомнить?

Вообще желательно. Но можно распечатать и повесить на видном месте. Или сохранить ссылку и обращаться по мере необходимости. И не забудьте поделиться этой информацией со всеми своими бабушками, дедушками, девушками и другими начинающими пользователями, которые могут этого не знать.

Фото: Shutterstock

Источник

Файловый вирус (англ. File infector) — компьютерный вирус, который для своего размножения использует файловую систему, внедряясь в исполняемые файлы практически любой ОС.

Объектом вирусного поражения могут выступать исполняемые двоичные файлы (EXE, COM), файлы динамических библиотек (DLL), драйверы (SYS), командные файлы (BAT, CMD) и тому подобные.

Описание[править | править код]

Заражая файл, вирус может внедриться в его начало, конец или середину. Наиболее распространенным способом заражения COM-программ для MS-DOS является внедрение в конец файла. При этом основной код дописывается в конец файла, а в его начало записывается команда перехода к телу вируса.

Для вирусов, заражающих PE-программы для Windows, характерно размещение тела вируса либо в дополнительной секции, либо в пустых «хвостах» секций, либо в неиспользуемом пространстве между заголовком и секциями. Общая длина файла при этом может оставаться прежней. Похожими приемами пользуются и немногочисленные файловые вирусы, заражающие программы для операционных систем семейства UNIX (например, ELF-программы для Linux).

Чтобы скрыть своё присутствие в системе, файловый вирус может предварительно сохранить дату и время последней модификации и значения атрибутов заражаемого файла, восстановив эти данные уже после заражения.

После того как вирус получил управление, он выполняет следующие действия:

- Восстанавливает в оперативной памяти компьютера исходную программу (или её необходимую часть) для последующего её выполнения.

- Осуществляет дальнейшее заражение, инфицируя другие файлы или оперативную память компьютера.

- Выполняет иные деструктивные действия, если это предусмотрено алгоритмом.

При этом все действия вируса, как правило, незаметны для пользователя программы.

Разновидности[править | править код]

Различают резидентные и нерезидентные файловые вирусы. Первые загружают в оперативную память резидентную часть, которая впоследствии может отслеживать открываемые пользователем файлы, заражая их. Нерезидентные вирусы, после того как получили управление, производят поиск файлов для заражения в текущем и (или) корневом каталогах, либо в каталогах, указанных в системной переменной среды PATH. В Windows возможны так же «полурезидентные» вирусы, представляющие собой параллельно работающие потоки зараженной программы.

Также к числу файловых вирусов можно отнести перезаписывающие вирусы, которые при заражении записываются поверх программы и поэтому необратимо портят её. Еще одна разновидность — вирусы-спутники (компаньоны), которые представляют собой «дубликат» заражаемой программы, запускающийся вместо неё.

Меры защиты[править | править код]

Как правило, для программ, зараженных файловыми вирусами, возможно «излечение» при помощи антивирусов, то есть восстановление их исходного состояния. Антивирусы, обладающие такой способностью, называются «фагами» (если умеют «излечивать» один тип вирусов) или «полифагами» (если несколько). Но программы, уничтоженные перезаписывающими вирусами, «излечению» не поддаются.

Правильно настроенные политики разграничения доступа, характерные для современных операционных систем, способны в значительной степени препятствовать распространению файловых вирусов по каталогам компьютера.

Создание и распространение файловых вирусов было характерно для эпохи MS-DOS и первых лет использования 32-разрядных Windows, то есть, примерно до 2000 года. Авторами такого рода вирусов являлись непрофессионалы: школьники, студенты, начинающие программисты. Побудительными мотивами: любопытство, стремление к самоутверждению и т. п. Но в новом веке, примерно к 2005 году, киберандеграунд уступил своё место криминалу. Являясь не слишком быстрым и надежным средством доставки вредоносного кода к конечному пользователю, файловые вирусы не привлекли интереса новых поколений вирусописателей и в значительной степени перестали создаваться (редкие исключения — Sality, Virut и некоторые другие).

По усредненным данным антивирусных компаний, для MS-DOS создано около 20000 файловых вирусов и вирусных семейств, для Windows около 1000 (из них после 2005 года всего несколько десятков), для Linux около 100, для остальных ОС образцы файловых вирусов единичны[источник не указан 1760 дней].

См. также[править | править код]

- Компьютерный вирус

- Загрузочный вирус

- Троянская программа

- Хронология компьютерных вирусов и червей

- Файловая система

Литература[править | править код]

- Касперский Е. Компьютерные вирусы в MS-DOS. — М.: Эдель, 1992. С. 176. ISBN 5-85308-001-6

- Хижняк П. Л. Пишем вирус и… антивирус. / Под общей редакцией И. М. Овсянниковой — М.: ИНТО, 1991. С. 90. ISBN 5-86028-011-4

- Касперски К. Записки исследователя компьютерных вирусов. — СПб.: Питер, 2005. С. 316. ISBN 5-469-00331-0

- Климентьев К. Е. Компьютерные вирусы и антивирусы: взгляд программиста. — М.: ДМК-Пресс, 2013. С. 656. ISBN 978-5-94074-885-4

Ссылки[править | править код]

- Все про ВИРУСЫ

- Что нужно знать о компьютерных вирусах

- История компьютерных вирусов::Журнал СА 11.2006

- Файловый вирус

Источник

Введение

Каждый пользователь компьютера, должно быть, слышал или, что еще хуже, лично имел дело с вирусом. Однако немногие из них знают принцип своей работы, потому что в этой области, как и во многих других областях нашей жизни, существуют устоявшиеся стереотипы. Они являются результатом как недостаточного знания среднего пользователя и дезинформации, так и, скорее, отсутствия правильной и полезной информации со стороны производителей носителей и антивирусного программного обеспечения.

Что такое вирус?

Компьютерный вирус — это код, который из-за отсутствия системной защиты ресурсов в однопрограммных операционных системах персональных компьютеров вносит нежелательные изменения в системную среду, запрограммированную его автором, повреждая данные, программы, изменяя работу аппаратного обеспечения и т. д. Проще говоря, вирус — это чужой фрагмент кода, прикрепленный к программе. Выполнение этого кода после запуска программы приводит к тому, что диск находит другие «незараженные» программы и прикрепляет к ним код вируса. Таким образом, вирус заражает все больше и больше программ на компьютере, а «зараженные» файлы, передаваемые на дискеты или передаваемые по сети, уничтожают ресурсы других компьютеров. Вирус также может атаковать загрузочный сектор дискеты или диска. Эффекты, вызванные вирусами, имеют признаки преступления, связанного с контрфактной продукцией, защищенной законом.

Отдел компьютерных вирусов

Есть много подразделений компьютерных вирусов. С точки зрения пользователя компьютера, наиболее важные разделы, по-видимому, связаны с:

- Способ передачи вируса.

- Действия, предпринимаемые вирусом после заражения операционной системы.

По типу передачи можно выделить следующие типы вирусов:

- Вирусы, передаваемые через носители: дискеты, CD-ROM, жесткие диски.

- Вирусы, придерживающиеся исполняемых программ: системных программ, утилит и даже коммерческих приложений.

- Вирусы, распространяющиеся через компьютерную сеть: Java-апплеты, вирусы, атакующие сетевые сервисы, или самые распространенные почтовые черви.

Благодаря действиям, предпринятым после заражения, можно различить:

- Безобидные вирусы, которые отображают смешную или глупую информацию на экране компьютера,

- Вирусы, уничтожающие информацию, содержащуюся в пользовательских документах и самих документах,

- Вирусы, уничтожающие всю информацию на диске (включая операционную систему),

- Вирусы, которые удаляют процедуры BIOS компьютера,

- Вирусы, которые повреждают компьютерное оборудование.

Типы компьютерных вирусов

- Вирусы — небольшая программа, которая реплицируется путем заражения исполняемых файлов, блоков размещения файлов или загрузочного сектора носителя (HDD, FDD) и документов, созданных с использованием офисных пакетов, таких как MS Office.

- Троянские кони — эти вирусы, которые прячутся в полезных (казалось бы) программах, таких как антивирусная программа. После запуска программы такого типа, помимо выполнения своих «официальных» задач, она также наносит ущерб системе.

- Логические бомбы — это вид вируса, который может долго оставаться скрытым. Он активируется, когда приходит определенная дата или пользователь выполняет определенное действие, например, удаление определенного файла.

- Черви — маленькие, но очень вредные вирусы. Им не нужен носитель для правильного функционирования. Они воспроизводятся самопроизвольно и непрерывно, в результате чего системные ресурсы истощаются за очень короткое время. Эти типы вирусов способны парализовать даже довольно обширную компьютерную сеть за очень короткое время.

Подробная классификация вирусов

Файловые вирусы (так называемые «обычные», файловые вирусы)

Файловые вирусы являются старейшим семейством этих программ. Каждый вирус размножается в первую очередь до повреждения, поэтому развитие вирусной “индустрии” связано с обнаружением новых носителей. Первоначально вирусам подвергались только исполняемые (* .exe, .com) и пакетные (* .bat) файлы. Развитие вирусной технологии расширило группу скомпрометированных файлов с файлами, содержащими фрагменты кода, библиотеки, драйверы устройств (* .bin, * .dll, * .drv, * .lib, * .obj, * .ovl, * .sys, * .vxd).

Принцип действия:

Заражение происходит путем добавления кода вируса в конец файла (старые вирусы) или изменения его начала и добавления кода в середине или конце (новые вирусы атакуют неисполняемые файлы). Загрузка зараженного файла в память эквивалентна активации вируса. Многие вирусы не уничтожают скомпрометированный файл, поэтому после активации можно запустить хост-программу, чтобы пользователь ничего не подозревал.

Вирусы загрузочного сектора диска

Другим носителем вируса может быть загрузочный сектор носителя данных, например жесткий диск (MBR – Master Boot Record) или дискета (загрузочный сектор). Эти типы вирусов особенно опасны. Это связано с тем, что после запуска компьютер пытается загрузить систему, сохраненную в первом секторе диска или дискеты. На любой отформатированной дискете, даже если она не содержит системных файлов, есть загрузочный сектор, поэтому он может содержать вирус.

Принцип действия:

Этот тип вируса может находиться в MBR и, например, уничтожать его содержимое, тем самым предотвращая доступ к диску. В противном случае вирус передает код инициализации системы из загрузочного сектора в другую область диска и занимает его место, что приводит к его загрузке до загрузки системы и, следовательно, также до запуска любого антивирусного программного обеспечения. Этот тип действий позволяет вирусам контролировать программное обеспечение, предназначенное для борьбы с ними.

FAT вирусы (таблица размещения вирусов, ссылка / FAT вирусы)

Для репликации вирусы могут также использовать единицы размещения файлов (JAP), на которые таблица FAT разделяет раздел жесткого диска DOS. Чтобы получить доступ к файлу DOS, он находит в FAT номер своей первой единицы выделения, а затем (в соответствии с FAT) загружает все единицы, занятые файлом.

Принцип действия:

Вирусы, атакующие JAP, изменяют значение первого JA одного или нескольких файлов на число, указывающее JA кода вируса. Загрузка такого файла вызывает запуск вируса, который может загружать или не загружать правильную программу (для этого он должен запомнить исходный номер своего первого JAP).

Макровирусы

Макровирусы относятся к самому молодому семейству вирусов. Их создание связано с введением в офисные пакеты (например, MS Office, Lotus SmartSuite или Corel WordPerfect) языков, позволяющих создавать макросы, такие как, например, Visual Basic для приложений (VBA).

Принцип действия:

Большинство макровирусов Word используют тот факт, что шаблоны документов могут содержать макросы. Вирус активируется при открытии зараженного документа, после чего заражает исправные файлы с расширением * .doc и сохраняет их как шаблоны (документы не могут содержать макросы). На последнем этапе один или несколько автоматически выполняемых макросов заменяются кодом вируса.

Стелс-вирусы и полиморфные вирусы

В принципе, все перечисленные выше вирусы могут (но не обязаны) принадлежать к этой группе. Их появление связано с прогрессом в области их обнаружения. В первые годы появления вирусов у каждого была своя собственная подпись (только характерная строка байтов). Ситуация изменилась, когда болгарский информатик Dark Avenger разработал метод для создания самовосстанавливающихся вирусов.

Полиморфные вирусы не имеют фиксированной подписи, потому что их код изменяется автоматически при каждой инфекции.

Вирусы-невидимки — это вирусы, которые, когда антивирусная программа пытается получить доступ к зараженному файлу или диску, могут «на лету» восстанавливать поврежденные данные и скрывать их присутствие.

Эффекты вирусной инфекции

Активность вируса может иметь различные последствия в зависимости от его типа и назначения. Самыми «безобидными» являются вирусы, которые выводят на экран безобидное сообщение или используют систему только для воспроизведения. Гораздо худшие последствия — повреждение отдельных файлов, разрушение всего жесткого диска и даже повреждение компонентов компьютера, таких как материнская плата или платы расширения.

Вирусы, написанные неопытными программистами, обычно считаются очень вредными. Их вирусы, разработанные как «безвредные», могут нанести большой ущерб, вызванный ошибками в исходном коде.

Как защитить ПК от вирусов?

Основное правило — иметь хороший антивирусный пакет. «Пакет», потому что в настоящее время большинство программ такого типа состоит из множества модулей с различными функциями. При выборе антивирусного программного обеспечения стоит убедиться, что он содержит следующие компоненты:

- Пользовательский сканер (так называемый «ручной», сканер по требованию) – базовый модуль, встречающийся во всех видах программного обеспечения. Позволяет сканировать файлы пользователем в выбранное им время. Стандарт — управление сжатыми файлами.

- Резидентный сканер — сканер, который работает в фоновом режиме все время. В его задачи входит постоянный контроль всех запускаемых файлов, открытых документов или вставленных дискет. Он должен иметь функцию сканирования файлов, загруженных из Интернета.

- Расписание — позволяет запрограммировать пакет так, чтобы он искал вирусы в определенное время, например ночью.

Кроме того, антивирусное программное обеспечение должно обеспечивать генерацию отчетов о текущей работе. Также очень важно, чтобы сканер использовал новейшие методы поиска, такие как метод эвристического обнаружения вирусов, защищает от полиморфных вирусов, состоит в анализе кода файла и моделировании его выполнения. Он позволяет обнаруживать специфичные для вируса операции, такие как прямое тестирование, доступ к диску или контрольные суммы.

Источник